当windows服务器安全日志出现大量4625事件ID,表明黑客正对远程桌面登录账户密码发起枚举爆破攻击,此时作为服务器维护工程师应如何有效应对处置?

编者按:

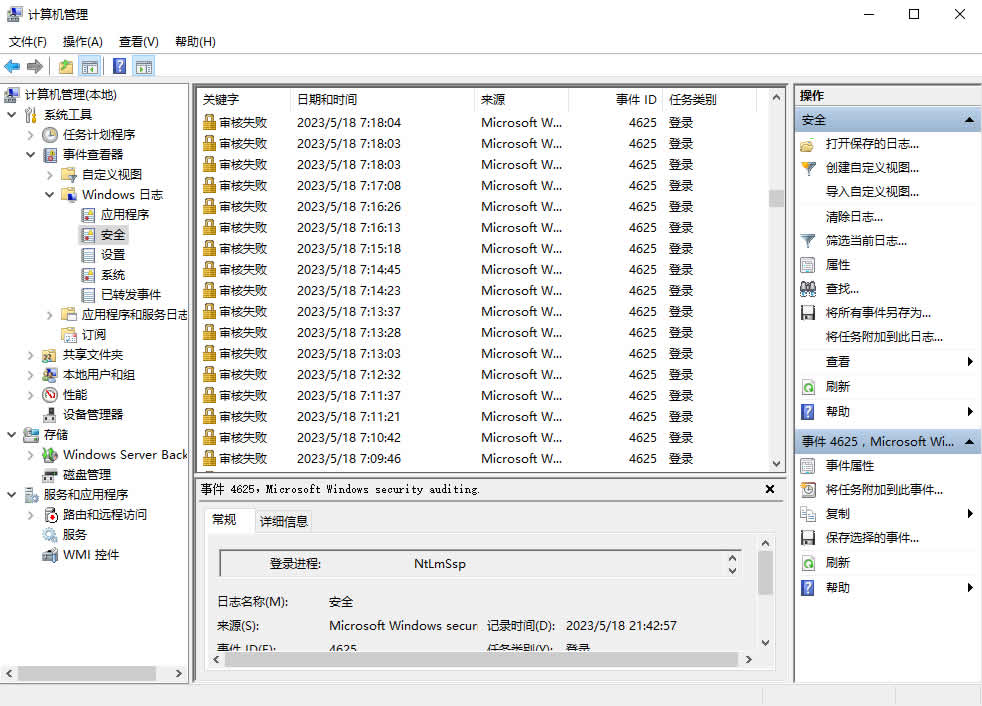

说明:网络安全: LAN 管理器身份验证级别此安全设置确定网络登录使用的质询/响应身份验证协议。此选项会影响客户端使用的身份验证协议的等级、协商的会话安全的等级以及服务器接受的身份验证的等级,其设置值如下:发送 LM NTLM 响应: 客户端使用 LM 和 NTLM 身份验证,而决不会使用 NTLMv2 会话安全;域控制器接受 LM一、问题提出:当windows服务器安全日志中出现大量4625事件ID,说明您的服务器可能正在遭受NtLmSsp攻击,网络黑客可能正在非法枚举服务器管理员账户和密码,不断尝试登录服务器远程桌面,那作为服务器维护工程师的您又该如何有效防范此类NtLmSsp攻击呢?下面,邓杰律师将结合自己的实操做简单分享,不构成建议,仅供各位参考:

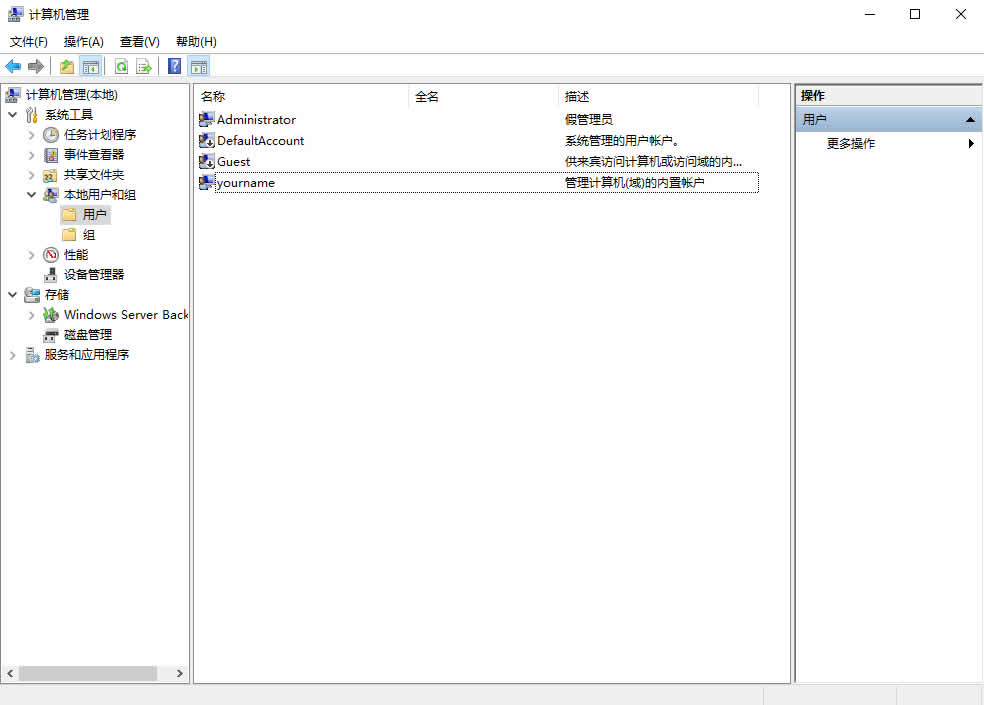

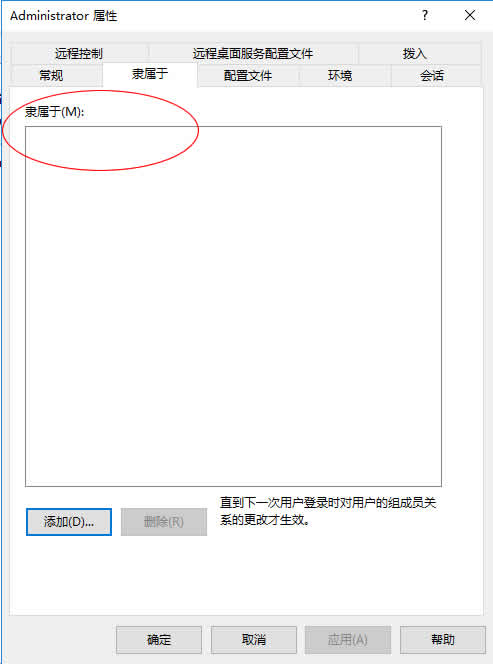

二、将系统默认的管理员账号Administrator修改成yourname,此后yourname可根据情况不定期改名;新建一个与Administrator同名的虚假管理员账号(一些黑客还会将admin,dell等视为默认管理员账户进行枚举攻击,您还可对应建admin、dell等虚假管理员账号)作为陷阱账户引诱黑客对其发动无效攻击,设置该虚假管理员Administrator陷阱账户权限不隶属于任何组,并设置超长复杂密码,如令其通过枚举的方式枚举破解需要耗费100年时间,让黑客知难而退。退一步讲,即便黑客破解了该虚假管理员账号密码也登录不了远程桌面。

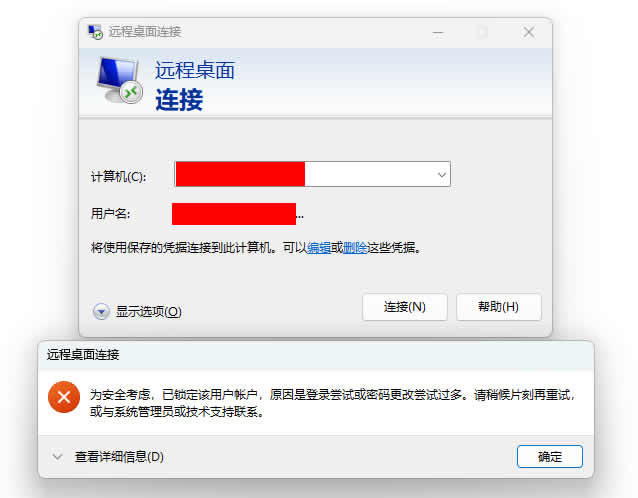

假定黑客夜以继日,辛辛苦苦拿到了Administrator陷阱账户密码,但该账户没有任何权限登录您服务器远程桌面,其登录结果如下图所示,此时黑客是不是会气得吐血?

说明

帐户: 重命名管理员帐户

此安全设置确定是否存在另一个帐户名称与帐户 Administrator 的安全标识符(SID)相关联。因为人们都知道重命名 Administrator 帐户会使未授权的人猜测此权限用户名和密码组合的难度稍微大一些。

默认值: Administrator。

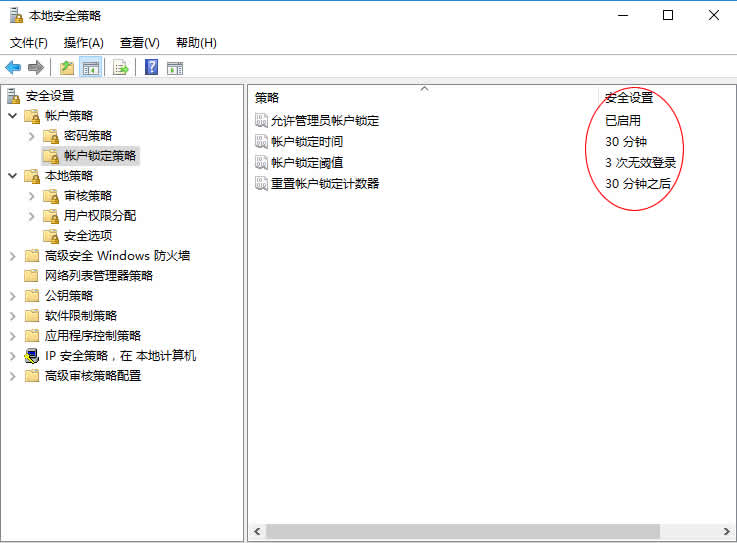

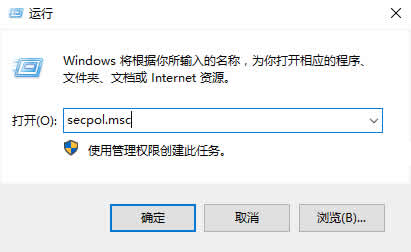

三、在运行框中输入:secpol.msc命令并点击确定。设置“账户锁定策略”,限制黑客不受次数和时间限制地试探服务器管理员密码。(注意先要调整账户锁定阙值后才可进行调整相关参数。账户锁定策略只对已有账号起作用。)

三次输错账户密码被系统锁定远程桌面登录如下截图所示:

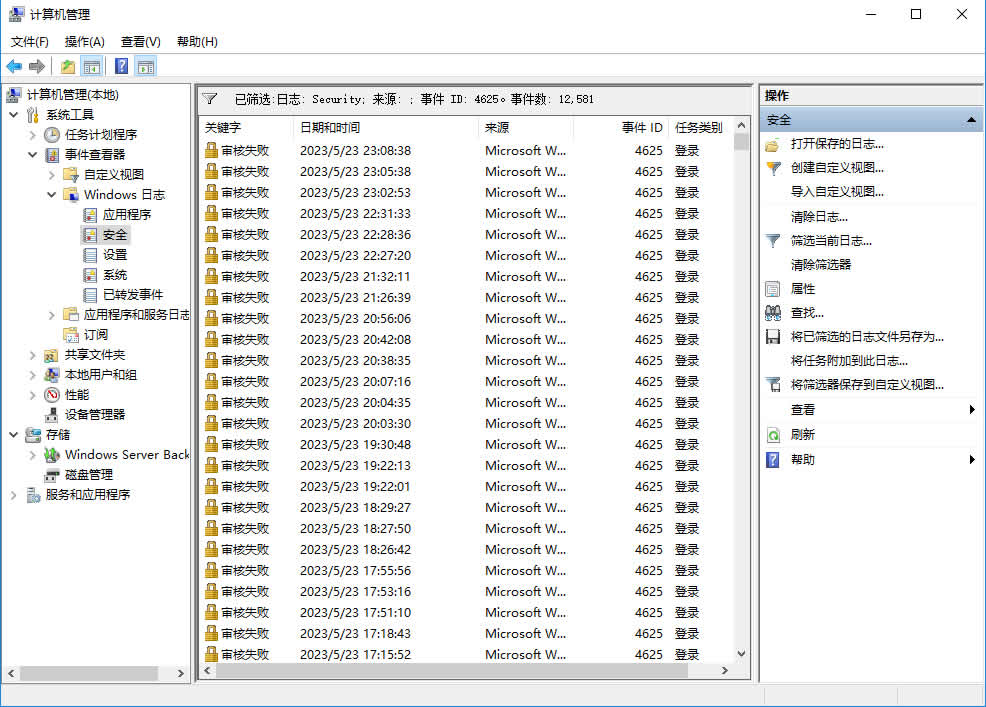

再仔细审阅管理员登录审核失败日志,看是否在指定的时间段锁定相关账户登录,如下图所示(事实上,您可以将虚假管理员陷阱账户锁定最长为99,999 分钟。如果黑客知道了你真实的管理员账户yourname,对其试探登录三次输错账户密码也会一视同仁被系统锁定。因此,要注意锁定时间的设置,以免你自己被黑客连累):

四、不定期、经常性修改远程桌面端口该防范措施意义不大,本文不再赘言。

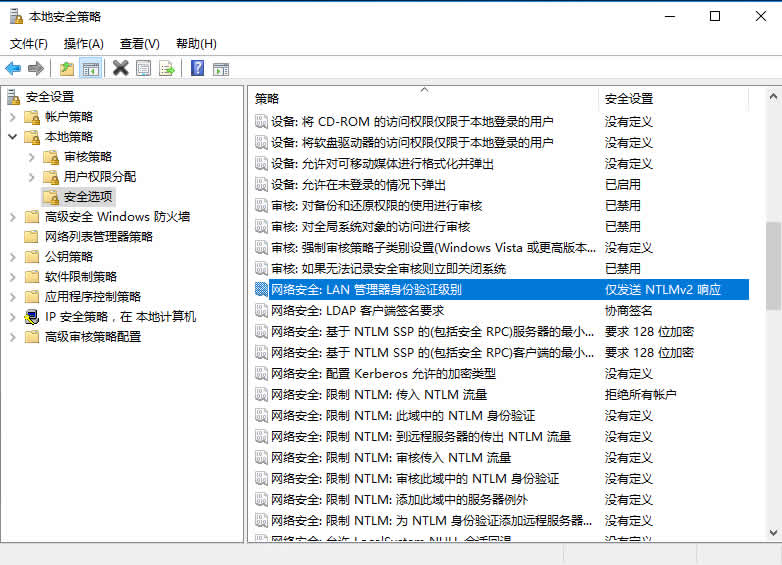

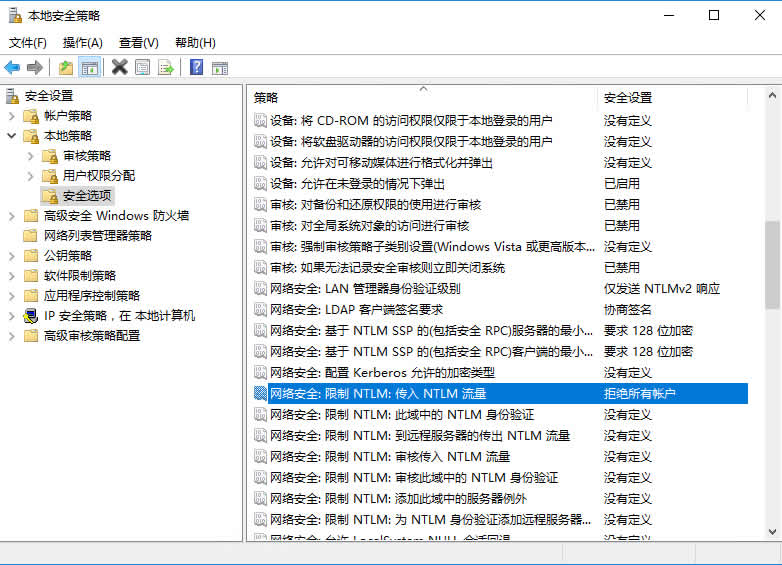

五、在运行中输入:secpol.msc打开本地安全策略。然后按照截图所示进行操作。(如已经做到前述第三项,黑客事实上已无法破解。如果安全日志里还会出现大量4625日志,说明黑客还在不断试探攻击,您可以采取第五步策略。该策略是直接针对NtLmSsp攻击进行阻断。如需操作请提前做好服务器数据异地备份,以免无法登录远程桌面造成损失。同时,本人不对下述经验分享承担任何责任。您如按下述步骤操作,由您自行承担一切后果)

(一)设置“网络安全: LAN 管理器身份验证级别”(这一步操作可以不要)

说明:

网络安全: LAN 管理器身份验证级别

此安全设置确定网络登录使用的质询/响应身份验证协议。此选项会影响客户端使用的身份验证协议的等级、协商的会话安全的等级以及服务器接受的身份验证的等级,其设置值如下:

发送 LM NTLM 响应: 客户端使用 LM 和 NTLM 身份验证,而决不会使用 NTLMv2 会话安全;域控制器接受 LM、NTLM 和 NTLMv2 身份验证。

发送 LM & NTLM - 如果协商一致,则使用 NTLMv2 会话安全: 客户端使用 LM 和 NTLM 身份验证,并且在服务器支持时使用 NTLMv2 会话安全;域控制器接受 LM、NTLM 和 NTLMv2 身份验证。

仅发送 NTLM 响应: 客户端仅使用 NTLM 身份验证,并且在服务器支持时使用 NTLMv2 会话安全;域控制器接受 LM、NTLM 和 NTLMv2 身份验证。

仅发送 NTLMv2 响应: 客户端仅使用 NTLMv2 身份验证,并且在服务器支持时使用 NTLMv2 会话安全;域控制器接受 LM、NTLM 和 NTLMv2 身份验证。

仅发送 NTLMv2 响应拒绝 LM: 客户端仅使用 NTLMv2 身份验证,并且在服务器支持时使用 NTLMv2 会话安全;域控制器拒绝 LM (仅接受 NTLM 和 NTLMv2 身份验证)。

仅发送 NTLMv2 响应拒绝 LM & NTLM: 客户端仅使用 NTLMv2 身份验证,并且在服务器支持时使用 NTLMv2 会话安全;域控制器拒绝 LM 和 NTLM (仅接受 NTLMv2 身份验证)。

重要信息

此设置会影响运行 Windows 2000 Server、Windows 2000 Professional、Windows XP Professional 以及 Windows Server 2003 家族的计算机与运行 Windows NT 4.0 或更早版本的计算机通过网络进行通信的能力。例如,截至本次编写,运行 Windows NT 4.0 SP4 或更早版本的计算机尚不支持 NTLMv2。运行 Windows 95 和 Windows 98 的计算机尚不支持 NTLM。

默认值:

Windows 2000 以及 Windows XP: 发送 LM & NTLM 响应

Windows Server 2003: 仅发送 NTLM 响应

Windows Vista、Windows Server 2008、Windows 7 以及 Windows Server 2008 R2: 仅发送 NTLMv2 响应

————

网络安全:LAN管理器身份验证级别,如何恢复默认的“没有定义”?

登陆注册表

查找注册表浏览到 HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLSA

直接删除 LMCompatibilityLevel 键

确定删除后,重新打开本地组策略编辑器即可看到修改生效

————

(二)设置“网络安全: 限制 NTLM: 传入 NTLM 流量”

选择“拒绝所有帐户”,则服务器将拒绝来自传入流量的 NTLM 身份验证请求并且显示已阻止 NTLM 错误。

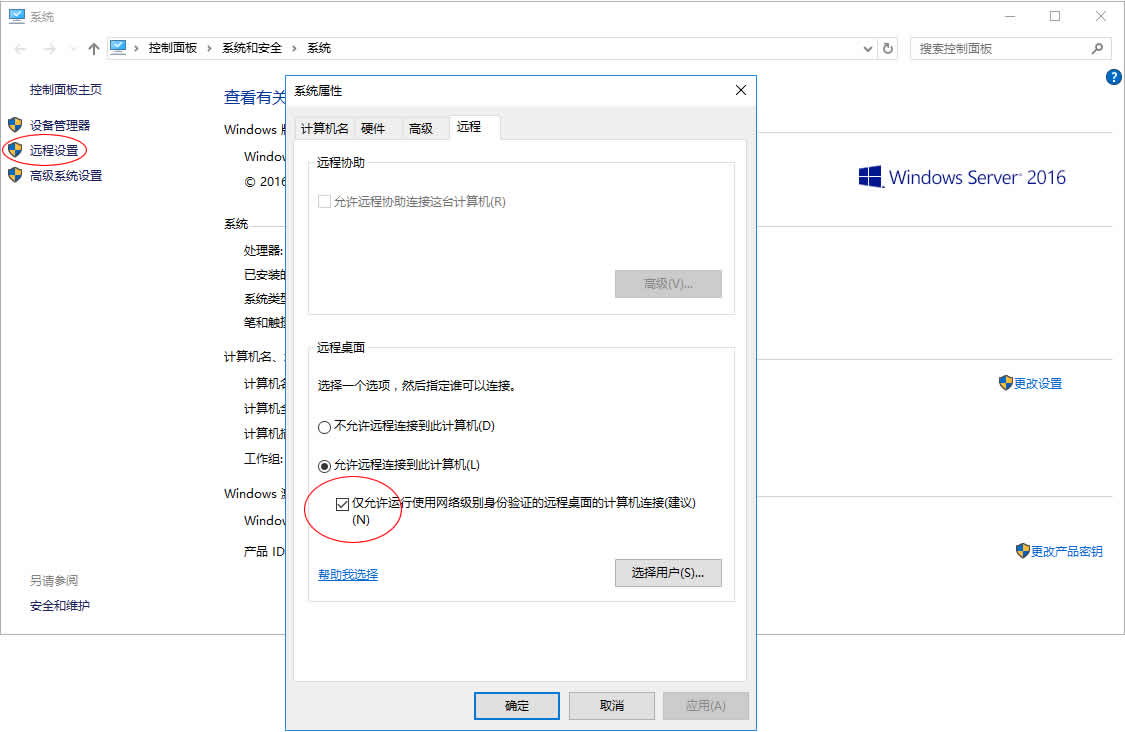

(三)找到我的电脑,依次点击右键-属性-选择远程控制,把方框中的勾选去掉。(如若您把方框勾选去掉,则会相应丧失部分安全性)

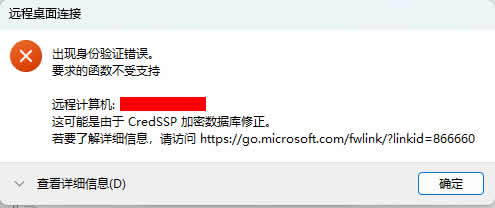

如若不把方框中的勾选去掉。以Windows Server 2016 DataCenter 64bit CN为例,链接远程桌面会报错,拒绝您的正常登录,截图如下:

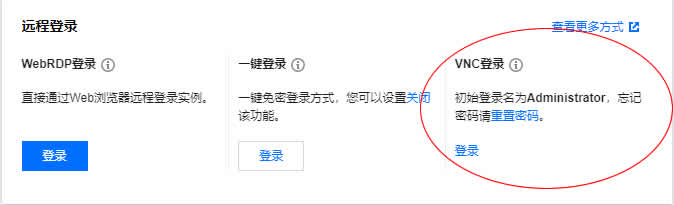

如果您因选择“拒绝所有帐户”被拒绝登录远程桌面,您可以通过VNC登录,把方框中的勾选去掉。

说明:

网络安全: 限制 NTLM: 传入 NTLM 流量

此策略设置允许拒绝或允许传入 NTLM 流量。

如果选择“全部允许”或未配置此策略设置,则服务器将允许所有 NTLM 身份验证请求。

如果选择“拒绝所有域帐户”,则服务器将拒绝使用 NTLM 身份验证请求进行域登录并显示已阻止 NTLM 错误,但允许本地帐户登录。

如果选择“拒绝所有帐户”,则服务器将拒绝来自传入流量的 NTLM 身份验证请求并且显示已阻止 NTLM 错误。

至少在 Windows 7 或 Windows Server 2008 R2 上支持此策略。

注意: 阻止事件记录在该计算机的“应用程序和服务日志/Microsoft/Windows/NTLM”下的“可操作”日志中。

————

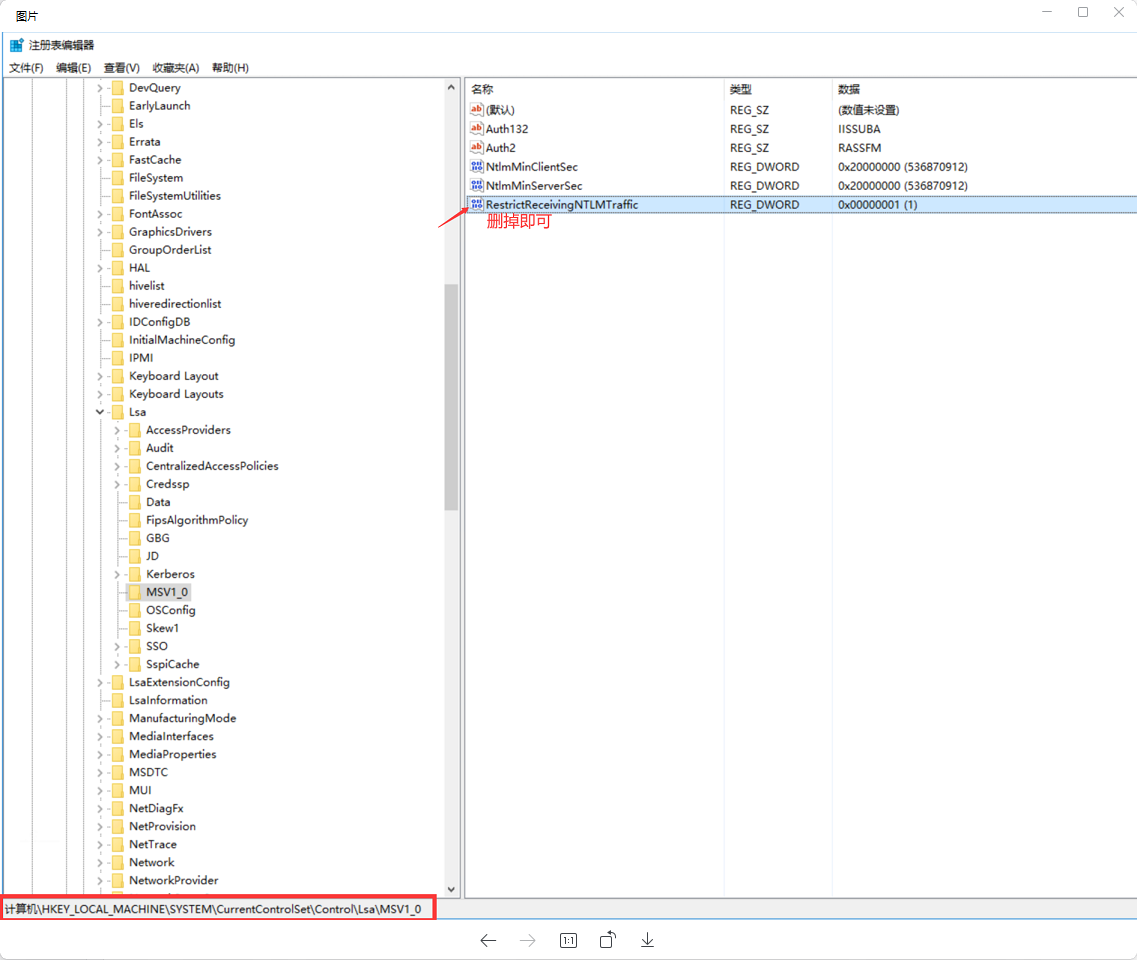

网络安全: 限制 NTLM: 传入 NTLM 流量 如何恢复没有定义状态?

打开编辑注册表,按截图所示操作:

————

六、重启服务器确保预防NtLmSsp攻击设置调整已生效,继续观察windows服务器安全日志是否还会出现4625事件ID提示以及出现的频率,综合观察评估前述防御效果并根据自己需要作出相应的调整。(另外,如操作完第五步每次登录远程桌面需要重复输入管理员密码,保留在本地的凭据密码不起作用。对该问题的解决办法是把本地保存的账号密码删除,重新再保存一遍管理员账号凭据密码到本地即可)

(以上均为维护服务器过程中的实操分享,如您有疑问可以添加邓杰律师微信交流)